19.01.2021, Mark Langguth

Lesezeit 20 Minuten

Die Vernetzung des deutschen

Gesundheitswesens erfolgt über die Telematikinfrastuktur (TI) als sicheres und

geschlossenes Netz, in das nur bekannte Akteure des Gesundheitswesens eingelassen

werden. Für die TI spielt der Konnektor eine entscheidende Rolle. Er ist die eine

Komponente, die u.a. für die Verbindung des lokalen Netzes einer Arztpraxis

oder anderen Einrichtung mit der zentralen TI verantwortlich ist. Entsprechend

muss jede Einrichtung, die an die TI angeschlossen werden will (oder muss),

über einen solchen Konnektor verfügen.

Die TI-Kritiker betiteln diesen

Konnektor als „Steinzeitkonnektor“, das BMG antwortet im Referentenentwurf des kommenden Digitale Versorgung und Pflege -

Modernisierungs-Gesetz (DVPMG) darauf mit dem Arbeitsauftrag an die gematik,

die Vorgaben für einen „Zukunftskonnektor“ zu erstellen – und allenthalben ist

zu hören, dass in diesem Zuge der Hardwarekonnektor durch einen reinen Softwarekonnektor

ersetzt werden soll. Dabei sollen die ungeliebten Karten, allen voran die eGK,

gleich mit verschwinden. Zu Zeiten des Smartphones seien sie ein Anachronismus

und gehörten nicht mehr in die moderne Zeit. Im DVPMG wird entsprechend auch

die Einführung „Digitaler Identitäten“ gefordert. Ab 2023 erst zusätzlich zu

eGK, HBA und SMC-B, sollen diese später dann gänzlich alleine ohne Karten

auskommen - wenn der Empfänger der digitalen Identität dies wünscht.

Der Wechsel von einem Hardware- zu

einem Softwarekonnektor bekommt insbesondere vor dem Hintergrund Dringlichkeit,

dass die Zertifikate der heutigen Konnektoren mit einer begrenzten Laufzeit von

5 Jahren ausgegeben wurden und werden. Die Zertifikate der Konnektoren laufen also

nach und nach ab, beginnend ab September 2022. Wird hier nichts unternommen, werden ab

diesem Zeitpunkt kontinuierlich Konnektoren, die älter als 5 Jahre sind, keine

Verbindung mehr zur TI aufbauen können – diese Konnektoren sind dann nicht mehr

nutzbar.

Aber was ist dran an der Idee, den

Hardwarekonnektor vollständig durch eine reine Softwarelösung zu ersetzen? Und

wo und wie wären diese Softwarekonnektoren ihren Hardwarekollegen eigentlich

wirklich überlegen? Oder hätten sie vielleicht sogar Nachteile? Und was hat es

mit den neuen „digitalen Identitäten“ auf sich? Kann man wirklich auf die

„Steinzeitkarte“ eGK verzichten und stattdessen nur noch z.B. das Smartphone

einsetzen? Auch für Ärzte und Einrichtungen?

Um diese Fragen sachlich bewerten

und beantworten zu können, müssen die unterschiedlichen Aspekte zu funktionalen,

wie sicherheitstechnischen Zielen des Konnektors und der Smartcards ebenso

betrachtet werden, wie die sich ab 2023 teilweise ändernden Anforderungen an

eine Anbindung an die TI bzw. eine Nutzung der Anwendungen der TI. Da die Liste

der Dinge, die für eine sichere digitale Vernetzung und digitale Interaktion im

Gesundheitswesen recht lang ist, heißt es jetzt: Bitte Durchhalten, damit am

Ende besser verstanden werden kann, welche Schlüsse gezogen werden können oder

sollten.

Ich kann Ihnen aber jetzt schon mitteilen, was Sie an

dieser Stelle sicherlich bereits vermuteten: Gar so einfach und schwarz/weiß,

wie es derzeit in der Politik und den Medien diskutiert wird, ist die Sache

nicht. Und ausgedient haben Hardwareboxen sowie hardwarebasierte digitale

Identitäten der Form eGK, HBA und SMC-B noch lange nicht, denn der

hardwarebasierte Lösungsansatz hat eine Reihe wichtiger Vorteiler, u.a. sind

diese sogar günstiger als ihre reinen Softwarelösungen – auch wenn dies

überraschen mag. Am Ende heißt es dann vermutlich: Nicht „Entweder-oder“

sondern „Sowohl als auch!“.

(Ungeduldige finden die Bewertung nach der Erläuterung in Abschnitt 6 des zweiten Teils dieses Artikels.)

Erläutern möchte ich entsprechend:

1. Ziele und technische Zusammenhänge

1.1 Ziele der digitalen Vernetzung im

Gesundheitswesen

1.2 Bedarf an sicheren Identitäten und Kryptografie

1.3 Verwendung von Kartenterminals und Krypto-Software

1.4 Nicht ohne öffentliche Zertifikate und

Vertrauensdiensteanbieter

1.5 Anforderungen an die sichere Vernetzung

1.6 Betriebsführung und Betriebsstabilität

1.7 Sicherheitskritische Anwendungsanteile

1.8 Zusammenfassung der Bedarfe

2. Konnektor – das „Schweizer Taschenmesser“ der TI

3. Kosten des Konnektors und der Smartcards

4. Nutzungs- und Einsatzszenarien der TI und ihrer Anwendungen

5. Gesetzesinitiative DVPMG

6. Auswirkungen auf den Konnektor, die Karten und

den ganzen Rest

7. Und nun?

Um aus einem digitalen Informationsaustausch einen sicheren digitalen Informationsaustausch zu machen, benötigt man kryptografische Verfahren, die

Hierfür erhalten die Personen bzw.

die Institutionen digitale Identitäten.

Das Mittel der Wahl für diese drei

kryptografischen Verfahren sind asynchrone Kryptoverfahren. Die Person / die

Institution hält einen privaten Schlüssel, zu dem ein passender öffentlicher

Schlüssel existiert. Klassischer Weise wird zu dem öffentlichen Schlüssel durch

eine vertrauenswürdige Stelle ein Zertifikat ausgegeben, in welchem bestätigt

wird, dass der Inhaber des privaten Schlüssels zu dem im Zertifikat enthaltenen

öffentlichen Schlüssel auch tatsächlich die Person / die Institution ist, die

sie behauptet zu sein und dass die behaupte Rolle dieser Person / Institution innerhalb

der Gesundheitsversorgung (Versicherter, Krankenkasse, Arzt, Zahnarzt,

Apotheker etc.) tatsächlich stimmt (mehr dazu später). Der private Schlüssel muss

dabei ganz besonders geschützt werden, denn jeder, der diesen privaten

Schlüssel nutzen kann, kann sich erfolgreich für die Person / Institution

ausgeben, welcher der Schlüssel eigentlich gehört. Entsprechend muss durch

technische und organisatorische Maßnahmen sichergestellt werden, dass diesen

Schlüssel tatsächlich nur sein Besitzer nutzen kann.

Dies führt dazu, dass diese

Schlüssel idealerweise in einem gesonderten Hardwarespeicher gehalten werden,

in dem die Schlüssel auch direkt verwendet werden, statt sie rein in Software

zu speichern oder für die kryptografischen Verfahren in einen PC oder Server zu

übertragen. Zusätzlich wird die Verwendung der Schlüssel in diesem Hardewarespeicher

durch Biometrie oder Kenntnis eines Geheimnisses (PIN) geschützt.

Die verbreitetsten Formen solcher

sicheren Schlüsselspeicher mit Kryptofunktionen sind:

Am komfortabelsten für gelegentliche interaktive

Nutzungsszenarien sind sicher Smartphonelösungen mit integriertem SE. Diese

setzen aber entsprechend voraus, dass die Person, die eine digitale Identität

nutzen muss, über ein entsprechendes Smartphone verfügt und es dafür auch

nutzen möchte. Ferner verlangt die Nutzung dieser SE-Lösung, dass der Anwender

mit seinem Smartphone interagiert, d.h. er muss es in der Hand halten und

entsperren, ansonsten könnte jeder, der im ergaunerten Besitz des fremden

Smartphones ist, sich in der digitalen Welt als dessen Eigentümer ausgeben.

Für das deutsche Gesundheitswesen

wird ferner eine Lösung benötigt, bei der alle Versicherten (also 80 Millionen Menschen), alle an der Versorgung beteiligten Personen sowie alle an der Versorgung beteiligte Einrichtung mit digitalen

Identitäten ausgestattet werden müssen (weitere Millionen Identitäten), da

ansonsten die Grundvoraussetzungen für einen sicheren digitalen

Informationsaustausch (zwischen authentisierten Personen und Institutionen) nicht

gegeben wären.

Es ist davon auszugehen, dass nicht wirklich

jeder Versicherte über ein Smartphone (mit SE!) verfügen wird oder

ein Smartphone hierfür verwenden will oder kann (denken wir alleine an die

vielen Menschen, die Betreuung benötigen). Entsprechend muss zumindest für eine

unbestimmte Anzahl der restlichen Personen ein anderer Schlüsselspeicher angeboten

werden. Auf Kostenseite ist hier die Smartcard unschlagbar. Daher ist sie auch für EC-Karten und SIM-Karten für das Telefon so

weit verbreitet und daher ist auch weitgehend jeder an die Bedienung und Nutzung

solcher Karten gewöhnt (Karte stecken und PIN eingeben). Es muss also zwingend

eine Kartenherausgabe für Versicherte etabliert werden. Hierfür könnte auch der

neue Personalausweis (nPA) als digitale Identität verwendet werden soll, den

bereits viele Bürger haben – aber eben nicht alle. Für die krankenversicherten

Personen, die keinen nPA haben bzw. keinen erhalten dürfen, sowie für

diejenigen, die einen nPA mit deaktivierter eID-Funktion haben, besteht entsprechend

weiterhin der grundsätzliche Bedarf für eine eGK. Und für medizinische Einrichtungen

könnte der nPA überhaupt nicht genutzt werden, da der nPA nur an Personen

herausgegeben wird, nicht aber an Einrichtungen. Hinsichtlich der Smartphonelösung

wird es ein Arzt im Arbeitsalltag sicher nicht zu schätzen wissen, wenn er für

jeden Vorgang, bei dem er sich als Arzt ausweisen und als Arzt unterschreiben

muss (z.B. zum Signieren der dutzenden Rezepte eines Tages), jedesmal sein

Smartphone zücken muss.

Egal ob nPA, eGK, HBA oder SMC-B: Die Smartcards müssen in ein Kartenlesegerät (KT) gesteckt bzw. an die Kontaktlosschnittstelle (NFC) eines Kartenlesegeräts angehalten / aufgelegt werden und verlangen eine PIN-Eingabe als Nachweis, dass es sich bei dem Kartennutzenden um den rechtmäßigen Inhaber der Karte handelt. Aber auch Smartphones, die digitale Identitäten in ihrem SE halten, werden üblicherweise per NFC des Smartphones an ein Kartenlesegerät gehalten, da die Smartphones eine virtuelle Smartcard simulieren. Sie kennen dies vielleicht schon von den neuen Bezahlmöglichkeiten à la Google Pay & Co.

Um ein Kartenlesegerät kommt man

folglich auch in Zukunft nicht drum herum. Das DVPMG fordert entsprechend

bereits, dass die im Einsatz befindlichen Kartenterminals des Gesundheitswesens

NFC-fähig werden und bestätigt damit den unverändert bestehenden Bedarf an

Kartenlesegeräten.

Aber ein KT operiert nicht für sich

allein. Es nimmt nur für die Smartcard PIN-Eingaben entgegen und vermittelt die

kryptografischen Operationen einer Smartcard (ob physische oder virtuelle

Smartcard) an die Software eines PCs – oder allgemeiner: an ein Gerät, auf dem

Software ausgeführt werden kann.

Die eigentlichen Kommandosequenzen, die erforderlich sind, um eine Smartcard bzw. ein Smartphone (via KT) als Identitäts- oder Rollennachweis, zur Signatur oder zur Entschlüsselung verwenden zu können, sind recht umfangreich und ihre korrekte Umsetzung in Krypto-Software entscheidet maßgeblich darüber, ob die resultierende Lösung nachher sicher oder angreifbar ist.

Dabei

fallen während dieser Kommandosequenzen temporär Informationen an, die ein

Angreifer keinesfalls erhalten darf, da die Sicherheit ansonsten ebenfalls

gefährdet wäre. Diese anspruchsvolle Software sowie idealer Weise auch das Gerät und Betriebssystem auf der diese

Software betrieben wird (ihre Ausführungsumgebung) müssen also entsprechend

vertrauenswürdig sein.

Es ist für die Sicherheit maßgeblich,

dass diese Krypto-Software nicht belauscht oder verfälscht werden kann. Sie

kann grundsätzlich auf einem normalen PC innerhalb der Einrichtung oder auch

auf dem PC oder dem Smartphone des Versicherten laufen. In beiden Fällen ist

eine Absicherung gegen Verfälschen und Belauschen schwierig, wie die

erfolgreichen Viren- und Ransomware-Angriffe auf PCs, Smartphones und Server

eindringlich zeigen. Alternativ kann die Krypto-Software auch auf einem

eigenständigen Gerät betrieben werden, welches ansonsten nicht für normale Interaktive

Nutzung sowie weitere Serversoftware zugänglich ist. Ein solches Gerät ist

derzeit der Konnektor. Er enthält

u.a. die Krypto-Software zur Steuerung der Kartenterminals sowie zu Nutzung der

Smartcards. Durch den isolierten Betrieb ist die dortige Krypto-Software

deutlich besser vor Manipulation und Abhören geschützt als in einem PC, Server

oder Smartphone.

Wie bereits oben angedeutet, reicht es für die benötigten Nachweise zur Identität und Rolle, zur Sicherung der Vertraulichkeit und Integrität nicht aus, nur einen privaten Schlüssel zu haben. Zu jedem privaten Schlüssel gibt es als Gegenstück den öffentlichen Schlüssel. Mit beiden zusammen können kryptografische Operationen durchgeführt werden: Ich, Mark Langguth, kann zum Beispiel ein Dokument mit meinem privaten Schlüssel signieren und jeder, der im Besitz des zugehörigen öffentlichen Schlüssels ist, kann anschließend prüfen, ob die digitale Signatur unter dem Dokument tatsächlich mit dem zugehörigen privaten Schlüssel durchgeführt wurde.

Dabei sind beide Schlüssel lediglich Bytefolgen ohne jegliche inhaltliche Aussage.

Für die verlässliche Nachprüfbarkeit auf Empfängerseite, dass tatsächlich ich,

Mark Langguth, das Dokument digital signiert habe und nicht irgendjemand, der

behauptet Mark Langguth zu sein, braucht es zu den öffentlichen Schlüsseln

zugehörige digitale Zertifikate, in denen neben dem öffentlichen Schlüssel auch

verlässlich vermerkt ist, dass genau dieser öffentliche Schlüssel zu Mark

Langguth gehört. Ferner benötigt die Vernetzung im Gesundheitswesen auch eine

verlässliche Aussage zur Rolle, in der eine Person oder Institution tätig ist. Wenn

es um mich in der Rolle als Versicherten geht, dann kann in diesem Zertifikat

auch bestätigt werden, dass ich aktuell ein Versicherter der Krankenkasse XY bin.

Bei einem approbierten Arzt Dr. Max Mustermann wäre im Zertifikat vermerkt,

dass er approbierter Arzt ist, bei einem Zertifikat der „Apotheke am Turm“,

dass es sich bei der Einrichtung wirklich um eine Apotheke handelt usw. Man

merkt schnell: Die Vertrauenswürdigkeit der Aussage, ob ein Schlüsselbesitzer

die behauptete Person bzw. behaupte Einrichtung in der behaupteten Rolle ist,

hängt von der Vertrauenswürdigkeit der Instanz ab, die diese Zertifikate

herausgibt. Das Gesamtsystem aus Schlüsseln und Zertifikaten wird als Public-Key-Infrastruktur (PKI) bezeichnet, die

Zertifikatsherausgeber nennt man Vertrauensdiensteanbieter.

Möchte man eine sichere digitale Kommunikation im Gesundheitswesen, braucht man

neben der reinen, sicheren Identitätsbestätigung (die für Personen z.B. auch

mittels nPA möglich wäre) auch die verlässliche Bestätigung der Rolle, in der

die Person tätig ist: Als versicherter Bürger Mark Langguth, als Arzt Dr. Max

Mustermann, als Zahnarzt, als Apotheker usw. Ferner benötigt man die sichere

Identitäts- sowie Rollenbestätigung auch auf Ebene der Einrichtung, also die Bestätigung

als „Arztpraxis Meier“, „Apotheke am Turm“, „Klinikum links des Rheins“ usw.

Ohne einen solchen Vertrauensraum, aufgespannt

durch die Zertifikate ausgestellt durch verschiedene vertrauenswürdiger Vertrauensdiensteanbieter,

die die einzelnen Akteure inklusiver ihrer Rollen bestätigen, gibt es keine

sichere und verlässliche digitale Vernetzung und Kommunikation.

Dabei ist die Vertrauenswürdigkeit

insgesamt auch davon abhängig, dass der jeweils zu einem Zertifikat zugehörige

private Schlüssel (samt PINs) garantiert die richtige Person bzw. Einrichtung erreicht.

Denn bin ich im Besitz des privaten Schlüssels und des Geheimnisses, um diesen

Schlüssel in seinem Schlüsselspeicher nutzen zu können, kann ich mich als die

diesem Schlüssel zugeordnete Person / Einrichtung ausgeben. Es wird also eine vertrauenswürdige Kartenherausgabe (bei eGK, HBA &

Co) bzw. ein vertrauenswürdiges Schlüsselrollout (bei Smartphone und HSM)

benötigt, welches sicherstellt, dass die privaten Schlüssel und ihre PINs

ausschließlich die richtigen Personen / Einrichtungen erreichen.

Wichtig zu wissen im Zusammenhang

mit den Zertifikaten ist ferner, dass diese mit einer maximalen Gültigkeit

ausgestattet werden. Dies liegt darin begründet, dass dem asymmetrischen

Kryptoverfahren über die Zeit eine Angreifbarkeit unterstellt wird. Auch wenn

diese eher hypothetischer Natur ist, werden daher die Zertifikate meist auf 5

Jahre Gültigkeit begrenzt. Mit Ablauf dieser Zertifikatsgültigkeit funktionieren die zugehörigen Schlüssel

natürlich immer noch. Nur die Vertrauenswürdigkeit über die korrekte Zuordnung

der Schlüssel zur Person / der Einrichtung gilt dann per Definition nicht mehr

als gegeben, weswegen mit Ablauf der Zertifikate die zugehörigen Schlüssel in

der Regel nicht mehr genutzt werden. In diesem Fall müssen neue Schlüssel und

Zertifikate ausgegeben werden. Ist ein Schlüssel zu einem abgelaufenen

Zertifikat auf einer Smartcard gespeichert, muss in der Regel die komplette

Smartcard ausgetauscht werden. Merken

Sie sich bitte diesen Umstand, er ist hinsichtlich der Frage nach der

Notwendigkeit eines Konnektoraustauschs von wesentlicher Bedeutung.

Anzumerken ist, dass neben der

klassischen zertifikatsbasierten Bestätigung von Identitäten und Rollen auch

online-Bestätigungsverfahren wie OAuth 2.0 eingesetzt werden können. In diesem

Fall wird die bestätigte Information zur Person und Rolle vom

Vertrauensdiensteanbieter nicht in einem statischen Zertifikat gespeichert,

sondern jeweils bei Bedarf online mitgeteilt. Der Bedarf für sichere

Schlüsselspeicher, sichere Herausgabeprozesse sowie Vertrauensdiensteanbieter

bleibt jedoch auch dabei erhalten.

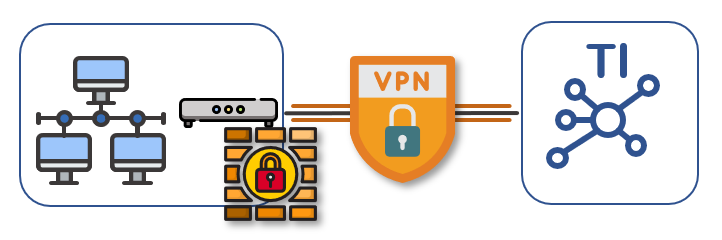

Einrichtungen des Gesundheitswesens sollen sich untereinander erreichen und über Anwendungen direkt oder zeitversetzt versorgungsrelevante Informationen austauschen können. Der Gesetzgeber hat hierfür für das deutsche Gesundheitswesen die Telematikinfrastruktur (TI) vorgesehen.

Ausgestaltet ist die TI

derzeit als sicheres, geschlossenes Netz, in welche nur berechtigte Nutzer des

Gesundheitswesens eingelassen werden. Der Inhalt des Netzes wird so vom Internet

abgeschottet. Solche geschlossenen Netze finden sich in vielen Bereichen, in

denen die Anwendungen innerhalb des geschlossenen Netzes vor dem Internet und

den dortigen Nutzern geschützt werden sollen. Beispielsweise bei dem „Sicheren

Netz der KVen“ (SNK) auf welches nur Ärzte und ärztliche Einrichtungen

zugreifen dürfen. Folglich muss beim Zugang zu einem solchen Netz geprüft und

sichergestellt werden, dass diejenige Person bzw. diejenige Einrichtung, die

auf das Netz zugreifen will, hierzu auf Grund ihrer Rolle auch tatsächlich

berechtigt ist. Entsprechend kommen für den gesicherten Zugang zur TI die

sicheren digitalen Identitäten zum Einsatz. Diese ermöglichen innerhalb der

einzelnen Anwendungen dann auch die sichere Protokollierung, wer auf welche

Gesundheitsdaten zugegriffen hat.

Für eine Anbindung an die TI muss

man ferner unterscheiden, welche Art von Zugriff im Einzelfall benötigt wird:

Sobald alle Mitarbeiter und

prinzipiell alle lokalen Geräte eines lokalen Netzes einer Einrichtung (hier

z.B. die PCs eines Praxis-LANs) auf Anwendungen in einem anderen, entfernten

Netzwerk zugreifen können sollen (hier Anwendungen in der zentralen TI), sind reine

sichere Einzelverbindungen (via TLS), werden nach Stand der Technik die lokalen

Netze mittels VPN (virtuelles

Privates Netzwerk) an das entfernte zentrale Netzwerk angebunden. Solche

VPN-Lösungen werden als reine Software oder in Form von VPN-Boxen angeboten. In

Einrichtungen haben reine Softwarelösungen den Nachteil, dass der PC / der

Server auf dem die VPN-Software läuft dauerhaft verfügbar sein muss und dieser

PC / Server nicht gestört sein darf. Daher hat sich bewährt für solche Fälle

besser eine hardwarebasierte VPN-Box einzusetzen. Da die VPN-Verbindung in der

Regel über das Internet aufgebaut wird, benötigt die Einrichtung einen

Internetanschluss. Damit die Einrichtung über diesen Internetanschluss nicht

gefährdet wird, muss der Internetanschluss der Einrichtung über eine Firewall abgesichert werden. Auch eine

solche Firewall kann als reine Softwarelösung auf einem PC / Server oder als

eigenständige Hardwarebox betrieben werden – mit den gleichen Vorteilen für

eine hardwarebasierte Firewall wie für die VPN-Box. Oftmals werden VPN und

Firewall als Lösung in einer gemeinsamen Box angeboten. Auf dem Markt

existieren viele Angebote für solche VPN+FW-Boxen. Die Preise für solche

VPN+FW-Boxen reichen von rund 200 € für sicherheitstechnisch unzertifizierte Geräte

bis 1.250 € für Geräte mit Sicherheitszertifikat – alles Preise für kleinere

Geräte, die für kleinere Einrichtungen geeignet sind. Bei der TI ist der Konnektor diese Box, die unter anderem VPN und

Firewall für die Kopplung des lokalen Netzwerks mit der zentralen TI

bereitstellt.

Wie bei den Krypto-Operationen mit

einer digitalen Identität ist auch die VPN-Verbindung eines lokalen Netzes mit

dem zentralen Netzwerk sicherheitskritisch. Auch die VPN-Software muss

entsprechend sicher implementiert und vor Manipulation geschützt betrieben

werden. Ferner benötigt diejenige Institution, die sich mittels VPN verbinden

will, eine digitale Identität, die sie als verbindungsberechtigte Institution

ausweist. Wie bereits ausgeführt muss eine solche Identität auf einem sicheren

Schlüsselspeicher gespeichert sein. Für die Verbindung eines Konnektors zur TI

kommen dazu eine im Konnektor verbaute Smartcard sowie die SMC-B der

Einrichtung zum Einsatz. Für einfache handelsübliche VPN-Boxen ist meist nur eine

reine Softwarelösung für die digitalen Identitäten verfügbar.

Krypto-Software sowie VPN und

Firewall werden im Kern immer als Softwarelösungen umgesetzt. Werden sie auf

einem PC oder Server betrieben, können diese Softwareteile von den Änderungen

des Betriebssystems betroffen sein. Mit jedem Patch, mit jeder neuen Betriebssystemversion,

mit jedem neuen Treiber, die auf den PC / den Server aufgespielt wird, muss die

Software für Krypto, VPN und Firewall gegebenenfalls angepasst werden bzw.

besteht die Gefahr, dass es zu Störungen kommt. Gleiches gilt für die weitere

Software, die neben diesen Anteilen zusätzlich auf dem Server bzw. dem PC

installiert ist und läuft. Auch diese weitere Software kann zu Störungen und /

oder Beeinträchtigungen der Krypto-, VPN- und Firewall-Software führen. Jeder,

der bereits einmal einen PC oder Server für längere Zeit als Admin betreut hat

weiß, wovon ich spreche. Aus diesem Grund vollziehen die großen Softwarehäuser seit

einigen Jahren den Wechsel von Software, die auf den PCs ihrer Kunden betrieben

wird, hin zu zentral bereitgestellter Software – Software As A Service (SAAS). Die Grundidee dabei ist, dass Aufwände,

Störungen und Kosten deutlich gesenkt werden können, wenn die Software nicht direkt

auf den unterschiedlichsten PCs mit unterschiedlichsten Störfaktoren betrieben

wird, sondern auf dem Anbieter bekannter Hardware und Betriebssystem unter der

Kontrolle der Anbieter (hier zentrale Server). Dem Anwender wird nur eine

Interaktionsmöglichkeit geboten, zumeist über Browser. Dies wird selbst bei so

umfangreichen und komplexen Anwendungspaketen wie Microsoft Office forciert.

Für sicherheitskritische Software,

die im Fall von VPN und FW insbesondere das lokale Netz gegenüber fremden

Netzen absichern soll, ist der Betrieb dieser Software auf zentralen Servern

natürlich nur begrenzt sinnvoll. Die Vorteile aber, die sich durch den Betrieb

der Software auf einer durch den Hersteller entwickelten und bereitgestellten „Box“

ergeben, sind denen von SAAS-Lösungen allerdings sehr ähnlich. Unter anderem

aus diesem Grund haben sich DSL-Modem- & Router-Lösungen in einer Box (z.B.

als AVM Fritz-Box) gegenüber Softwarelösungen auf PCs (mit eingebauten

Modemkarten) durchgesetzt.

Daher ist es zeitgemäß und sinnvoll

für sicherheitskritische Software, die keinerlei Interaktion mit anderen

Programmen oder dem Anwender benötigt, diese auf eigenständiger Hardware zu

betreiben. Meist reichen hierfür „kleine

Boxen“ aus, die im Vergleich zu heutigen PCs eine vergleichsweise geringe

Leistungsfähigkeit haben, für den Einsatzzweck aber mehr als ausreichend sind.

Auch können diese Boxen leichter für eine Remote-Administration geöffnet werden,

da auf diesen Boxen im Vergleich zu den Servern und PCs i.d.R. keine

personenbezogenen Daten gespeichert werden. Daher sind die

VPN+FW-Standardlösungen für kleine Einrichtungen entsprechend üblicher Weise auch

immer eigenständige VPN+FW-Boxen, z.b. von den Herstellern Genua, Juniper,

Cisco, Sophos und vielen weiteren.

Nun könnte man dagegenhalten, ob

ein geschlossenes Netz wie die TI oder das SNK überhaupt noch zeitgemäß ist

oder ob die verschiedenen Server für Infrastrukturdienste und Anwendungen nicht

auch – speziell gesichert – direkt im Internet betrieben werden können. Ein

Zugriff eines PCs oder Smartphone auf eine solche Anwendung wäre ja ohnehin

immer über einen TLS-Kanal gesichert. Diese Frage ist berechtigt und sollte für

die TI auch tatsächlich diskutiert werden. Aber auch wenn die Anwendungen und

Dienste der TI zukünftig direkt im Internet betrieben würden, müsste der

Internetzugang einer Einrichtung immer noch mittels Firewall gegen das Internet

geschützt werden. Der Bedarf für eine FW-Box bleibt daher auch in diesem Fall

erhalten.

Für einige Anwendungen der TI, insbesondere für die elektronische Patientenakte (ePA), existieren eine Reihe von Funktionen, die für das interoperable und insbesondere sichere Funktionieren der Anwendungen unerlässlich sind. Für die ePA ist beispielsweise das gesamte lokale Session- und Anwendungsschlüsselmanagement für die Sicherheit der ePA von großer Bedeutung. Wo diese Softwareanteile betrieben werden, ist wie bei VPN und Firewall letztendlich egal. Nur korrekt und sicher implementiert sowie sicher betrieben müssen sie werden. Im Falle des heutigen Konnektors werden diese Anwendungsanteile als sogenannte Fachmodule direkt auf dem Konnektor betrieben. Sie könnten natürlich auch als bereitgestellte Softwaremodule auf den PCs der Primärsysteme betrieben oder direkt in die Primärsysteme integriert werden. In diesem Fall müssten alle Primärsysteme (>300) um diese sicherheitskritischen Funktionen erweitert werden. Generell gelten auch für diese Anwendungsanteile die gleichen Herausforderungen der zuvor beschriebenen Betriebsstabilität. Im Unterschied zu VPN und Firewall könnten diese sicherheitskritischen Anwendungsanteile aber auch in zentrale Dienste innerhalb der TI ausgelagert werden und müssten nicht zwingend im lokalen Netz der Einrichtung betrieben werden.

Um eine sichere digitale Vernetzung und Kommunikation im Gesundheitswesen aufbauen zu können, benötigt man in Summe also:

Diesen Artikel teilen auf: